Eine Funktion, die ich schon immer geschätzt habe, ist die praktische Funktion „Google Fast Pair„. Es ist ein „magisches“ Erlebnis, wenn ich einfach eine Hülle aufklappe und sehe, dass mein „Xiaomi Pad 8“ oder „Xiaomi 17“ sofort mit meinen Ohrhörern gekoppelt wird. Allerdings wurde gerade eine riesige Sicherheitsbombe fallen gelassen, die erhebliche Auswirkungen auf diese praktische Funktion hat. Es geht um die neu entdeckte Sicherheitslücke WhisperPair, die ein Angreifer ausnutzen kann, um deine kabellosen Kopfhörer in weniger als 15 Sekunden zu kapern und so deine privaten Gespräche zu belauschen oder deinen Standort in Echtzeit zu verfolgen.

Zusammenfassung: Pair Crisis

- Die Bedrohung: Angreifer können die Pairing-Sicherheit von Geräten umgehen, die auf der Google Fast Pair-Logik basieren.

- Betroffene Marken: Große Marken wie Sony, Xiaomi, JBL und Logitech sind ebenfalls betroffen.

- Das Risiko: Stummes Audio-Hijacking, Nutzung des Mikrofons zum Spionieren und Standortverfolgung durch Google Find Hub.

- Die Lösung: Aktualisiere die Firmware unbedingt manuell mit der vom Hersteller deines Geräts bereitgestellten App.

Wie funktioniert der WhisperPair Hijack eigentlich?

„Der Kern des Problems liegt in der Art und Weise, wie einige dieser Hersteller das Fast Pair-Protokoll implementiert haben. Ein Gerät sollte keine neuen Verbindungen aufbauen können, wenn du es nicht manuell in den ‚Pairing Mode‘ versetzt hast. Aber das Team hat festgestellt, dass viele Flaggschiff-Geräte dies nicht beachten.“ Mit einer billigen Kopie des „Raspberry Pi“ kann ein Angreifer aus 14 Metern Entfernung das „Seeker“-Gerät emulieren. In wenigen Sekunden kann der Angreifer eine Verbindung zu deinem „Xiaomi Band 9“ oder deinen Ohrstöpseln erzwingen, wenn du sie aktiv benutzt. Dann können sie Audioinhalte abspielen. Der kritische Punkt ist jedoch, dass der Angreifer in der Lage ist, das Mikrofon einzuschalten.

Wird dein Standort geortet?

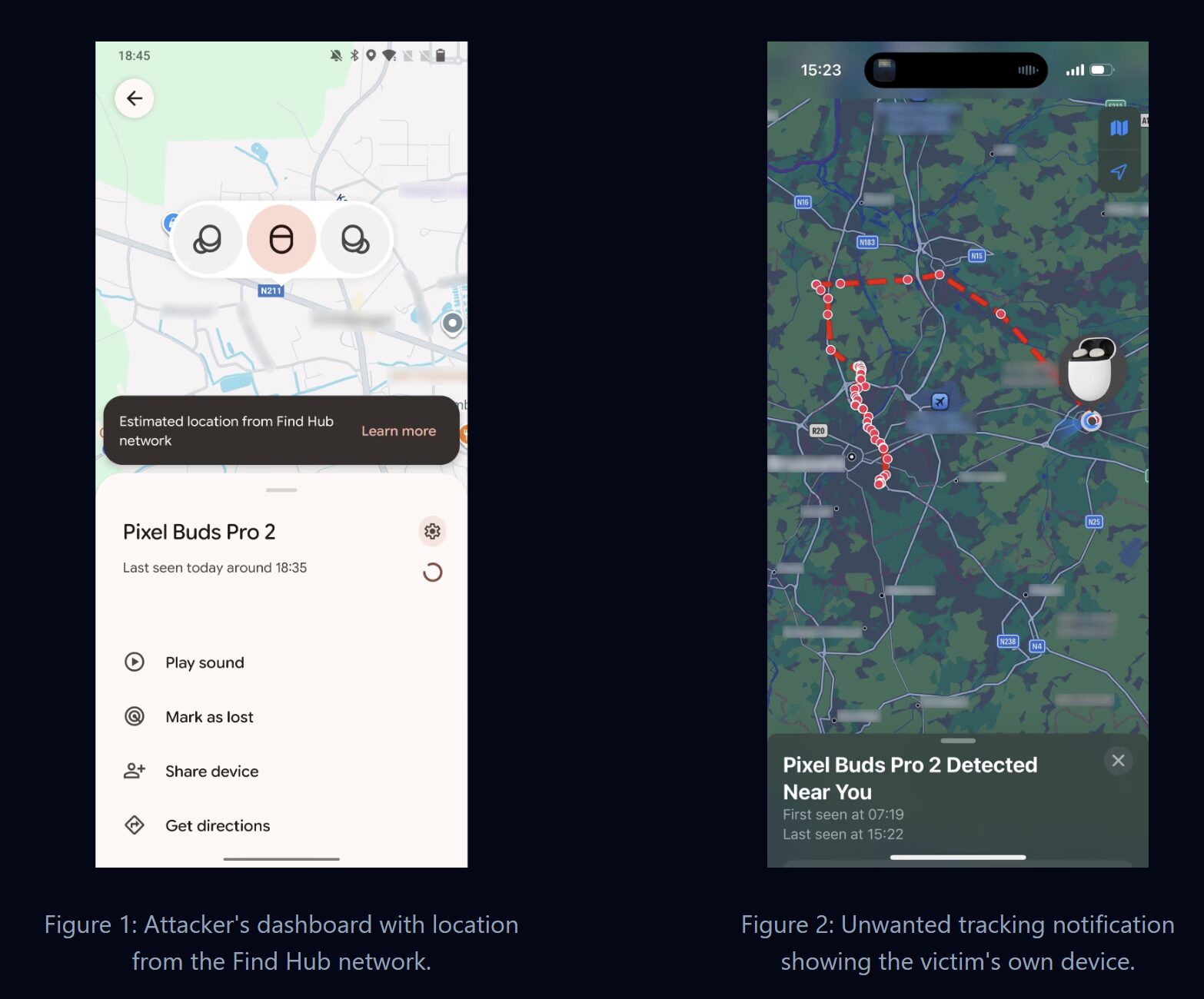

Einer der schlimmsten Teile dieser Sicherheitslücke ist jedoch die „verdeckte Kontobindung“. Wenn deine Kopfhörer noch nicht mit einem Google-Konto verbunden sind – was sehr wahrscheinlich ist, wenn du ein iPhone benutzt und ein Sony- oder JBL-Gerät besitzt – kann der Hacker das Gerät „beanspruchen“. Sie können deinen Standort verfolgen, indem sie deine Kopfhörer mit ihrem eigenen Konto verbinden und Googles Find Hub (auch bekannt als Find My Device) nutzen, um deinen Standort zu verfolgen. Auf Reddit wurde von Fällen berichtet, in denen Menschen Benachrichtigungen für „Unbekannte Tracker“ erhalten haben und dachten, es handele sich um eine Störung im System, während sie in Wirklichkeit einem Stalker erlaubten, ihren Standort zu verfolgen.

Welche Geräte sind gefährdet?

Unter den 17 getesteten Geräten befinden sich einige der beliebtesten Modelle auf dem Markt. Obwohl Google bereits ein Update für seine Pixel Buds herausgegeben hat, veröffentlichen auch andere Hersteller wie Xiaomi und JBL OTA-Updates.

Was kommt als Nächstes? Wie kannst du dich schützen?

Bei den meisten Zubehörteilen kannst du die Fast Pair Unterstützung nicht einfach abschalten. Sie ist tief in die Firmware integriert. Deine einzige Möglichkeit ist ein Firmware-Update. Öffne deine App, egal ob es sich um Sony Headphones Connect, JBL Headphones oder Xiaomi Earbuds handelt, um zu prüfen, ob es ein Firmware-Update gibt.

Emir Bardakçı

Emir Bardakçı