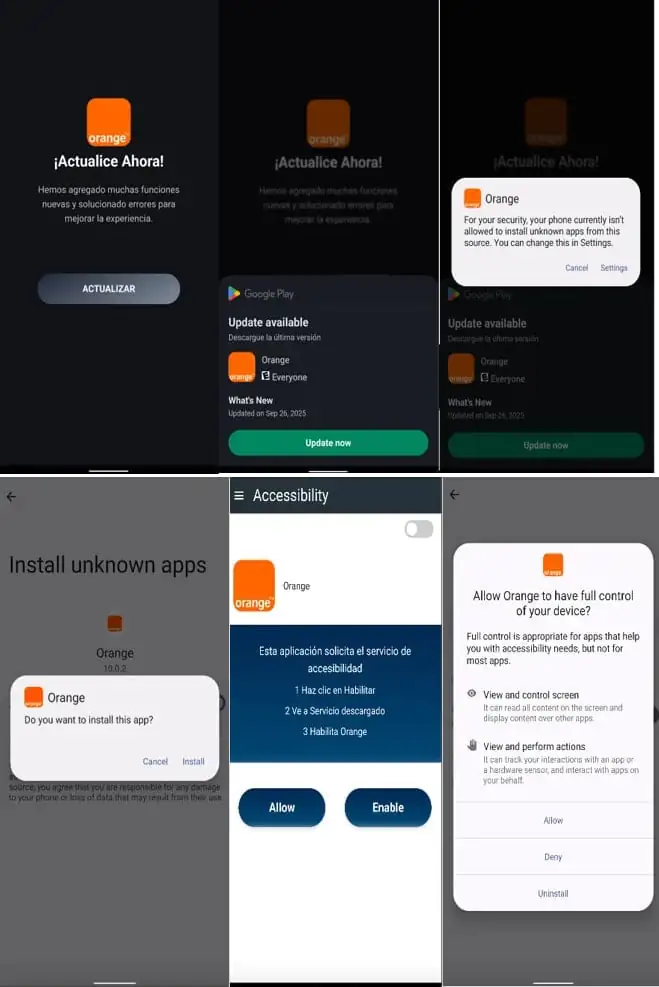

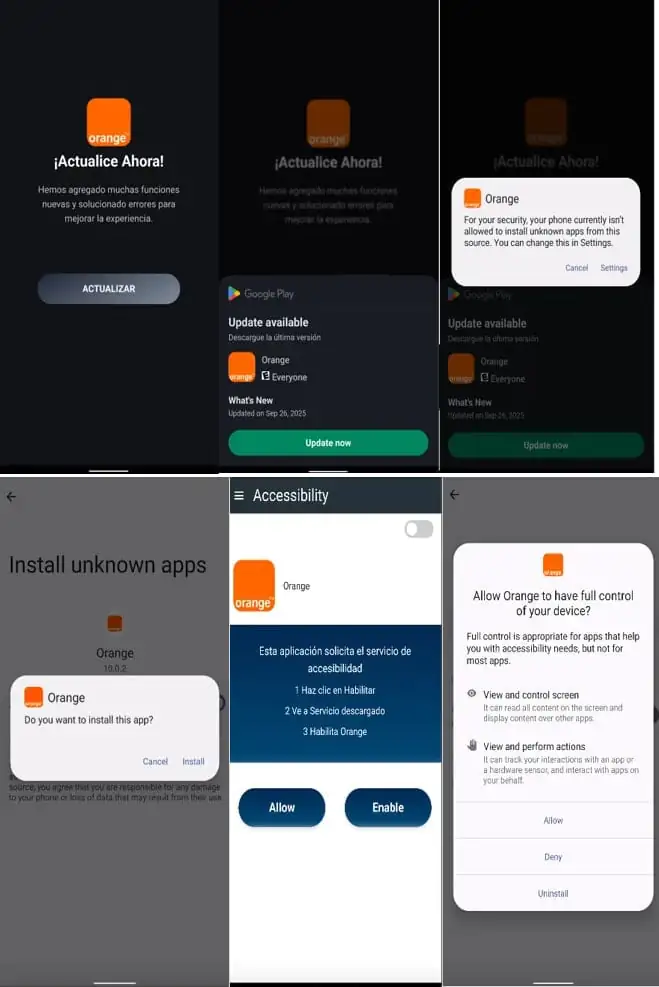

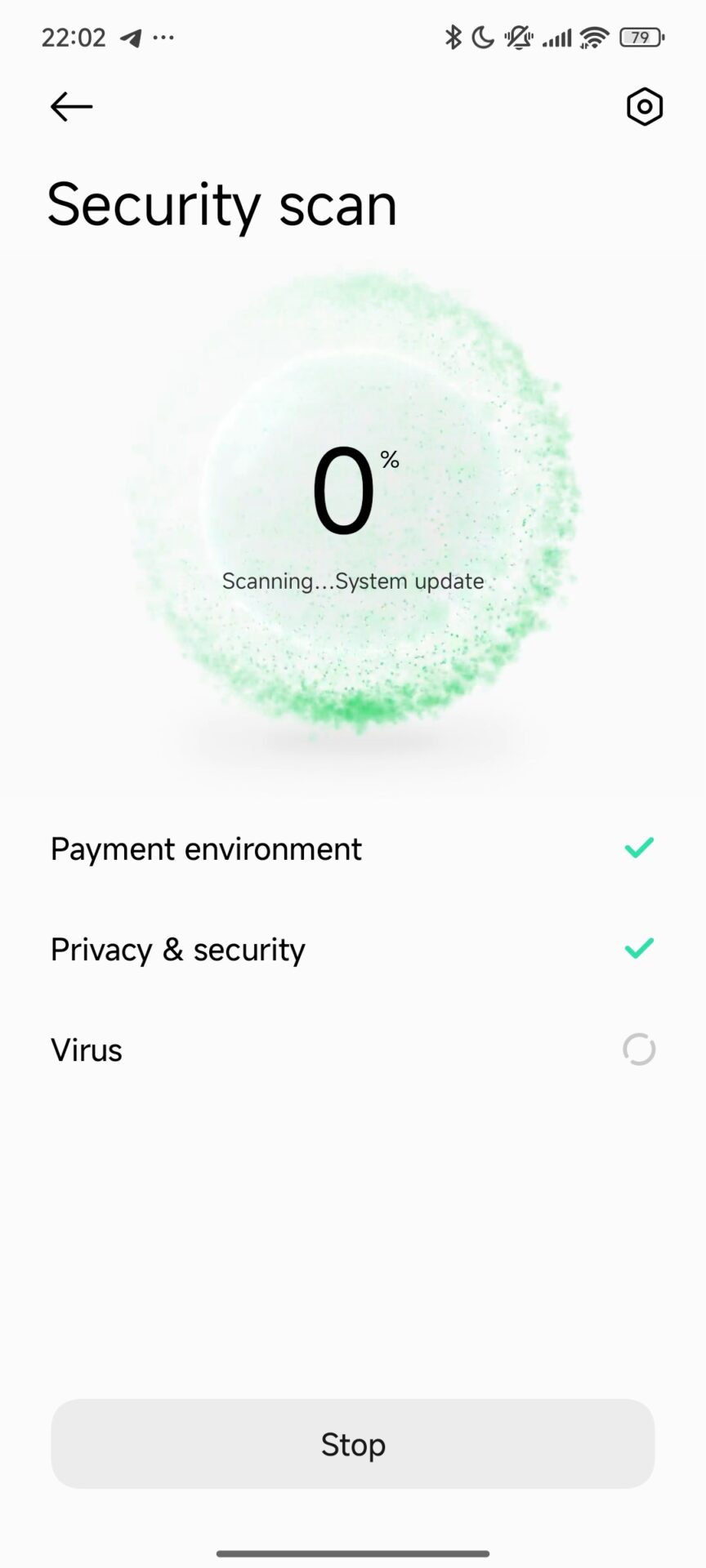

Eine Ransomware für Android, die jetzt als DroidLock bekannt ist, hat sich in kürzester Zeit online verbreitet und gefährdet ernsthaft Nutzer von Mobilgeräten, die Software aus inoffiziellen Quellen installieren. Die Malware wurde am 10. Dezember von BleepingComputer gemeldet und von dem mobilen Sicherheitsunternehmen Zimperium entdeckt. Sie befällt vor allem spanischsprachige Nutzer über bösartige Websites. Die Malware täuscht ihre Opfer mit einer gefälschten „Systemupdate“-Schnittstelle, ähnlich wie bei anderen Bedrohungen, die wir bereits auf unserer Plattform besprochen haben, z. B. HyperOS-Sicherheitsverbesserungen und Xiaomis integrierte Schutztools.

Die Infektionskette von DroidLock basiert auf einem mehrstufigen Dropper, der als normale Anwendung getarnt ist. Sobald der Nutzer zustimmt, das gefälschte Update zu installieren, verbreitet die Malware ihre bösartige Nutzlast im Hintergrund. Diese Art von Layering erhöht die Chancen, die Aufmerksamkeit des Nutzers zu umgehen, besonders auf Geräten mit laxen Sicherheitseinstellungen.

Wie DroidLock seine Attacke ausführt

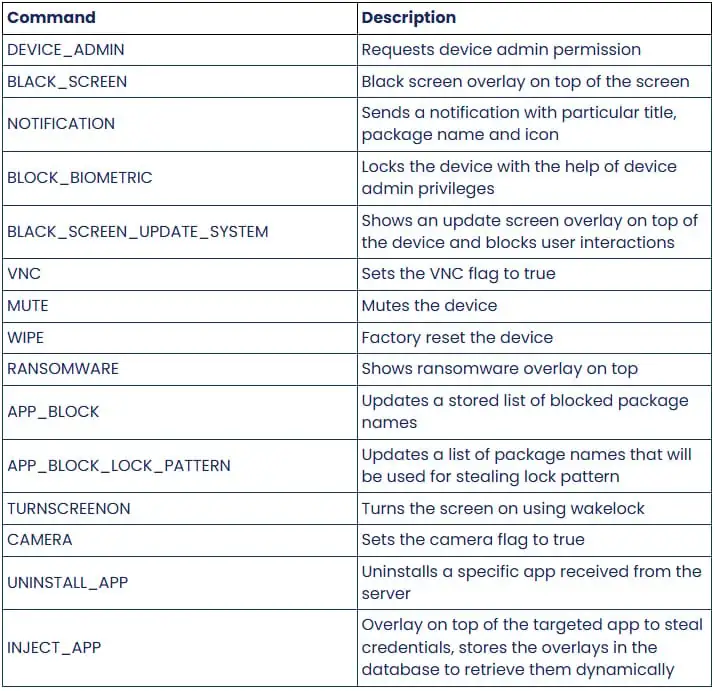

Nach der Installation fordert DroidLock sofort zwei wichtige Berechtigungen an: Gerätemanager und Zugänglichkeitsdienste. Diese Berechtigungen ermöglichen die Ausführung von bis zu 15 speziellen, bösartigen Befehlen.

Die wichtigsten Funktionen von DroidLock

Nachfolgend findest du eine vereinfachte Tabelle, die zusammenfasst, was die Malware kann, basierend auf:

| Fähigkeit | Beschreibung |

|---|---|

| Gerät stummschalten | Schaltet den Ton des Geräts stumm, um Benachrichtigungen zu verbergen |

| Fernaktivierung der Kamera | Ermöglicht es Angreifern, die Kamera aus der Ferne zu benutzen |

| App-Deinstallation | Entfernt ausgewählte Anwendungen |

| Diebstahl von SMS und Anrufprotokollen | Extrahiert sensible Kommunikationsdaten |

| Transparentes Overlay | Erfasst Muster zum Entsperren des Bildschirms |

| VNC-Fernsteuerung | Ermöglicht vollen Gerätezugriff im Leerlauf |

Sobald er die volle Kontrolle hat, aktiviert DroidLock einen VNC-basierten Fernzugriffskanal, über den Angreifer das Gerät so bedienen können, als ob es in ihren Händen wäre. Die Malware führt sogar ein transparentes Vollbild-Overlay aus, um das Sperrmuster oder die PIN des Benutzers zu erfassen und direkt an den Angreifer zu senden.

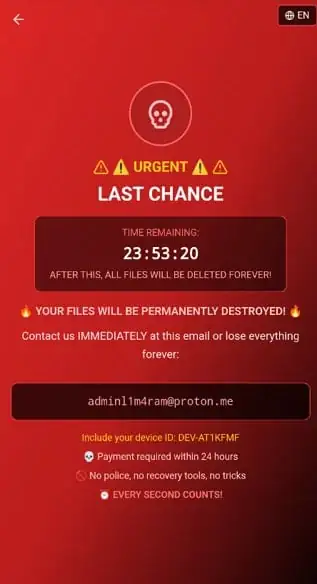

Eine Screen-Lock-Ransomware-Strategie, keine Dateiverschlüsselung

Im Gegensatz zu klassischer Ransomware, die Nutzerdateien verschlüsselt, konzentriert sich DroidLock auf die Erpressung der Bildschirmsperre durch ein dauerhaftes WebView-Overlay. Der Ansatz, alle Interaktionen zu blockieren, indem eine bildschirmfüllende Schicht über der Benutzeroberfläche verwendet wird und die Geräteeinstellungen in Bezug auf die PIN- oder biometrische Sperre geändert werden, sperrt das Gerät vollständig.

Die Angreifer zeigen dann über ProtonMail eine Lösegeldnachricht mit einer Kontaktadresse an, die besagt, dass alle Dateien innerhalb von 24 Stunden gelöscht werden, wenn das Opfer nicht zahlt. Es werden zwar keine Dateien verschlüsselt, aber der schwere Sperreffekt ist im Hinblick auf das Ergebnis der Erpressung im Wesentlichen der gleiche.

| Funktion | Erläuterung |

|---|---|

| Vollbild-Overlay | Verhindert jede Art von Ausgang oder lokaler Kontrolle |

| Biometrische/PIN-Änderung | Erzwingt die vollständige Sperrung des Geräts |

| 24-Stunden-Bedrohung | Psychologische Drucktaktik |

| ProtonMail Kontakt | Anonymer Kommunikationskanal |

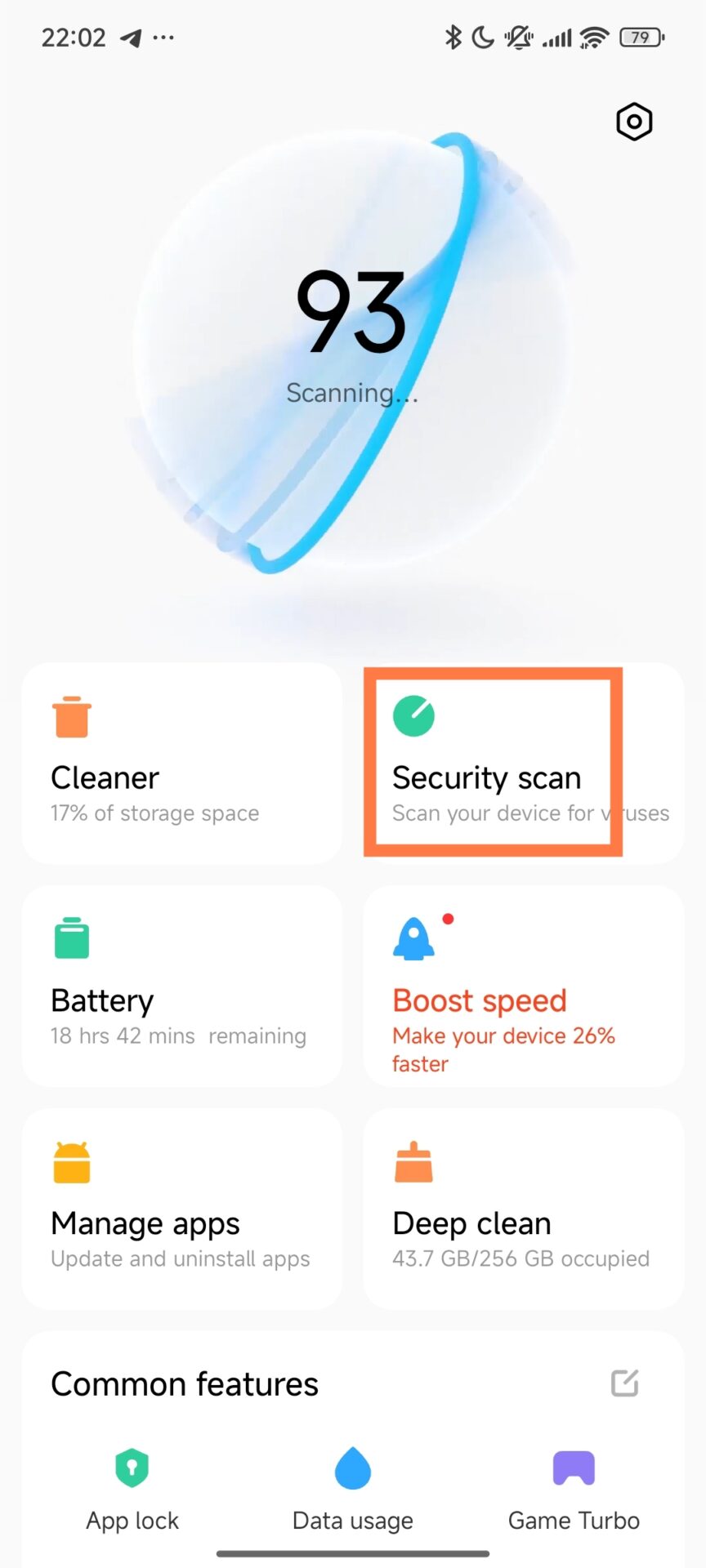

Wie Nutzer von Xiaomi geschützt bleiben können

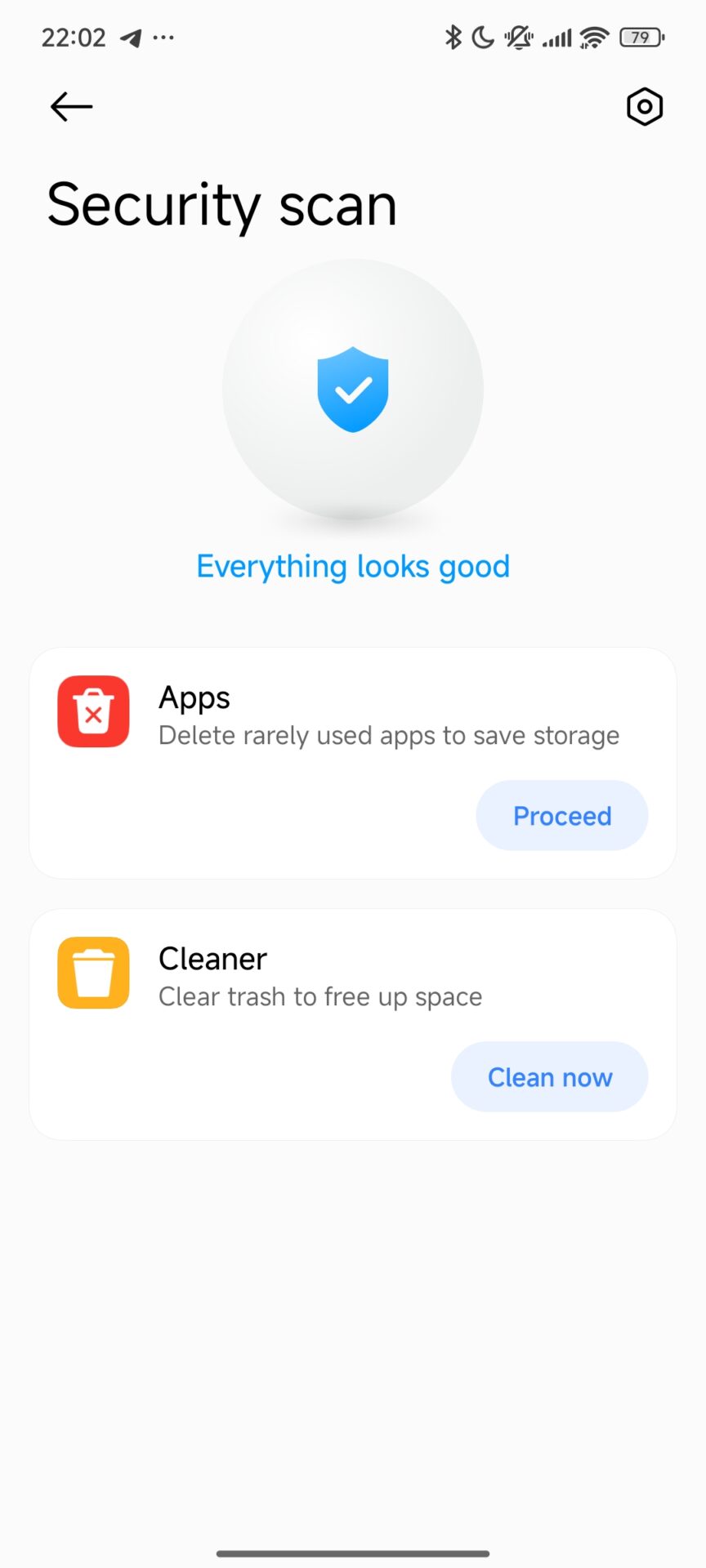

Als Mitglied der Google App Defense Alliance hat Zimperium die Signatur von DroidLock bereits mit Google geteilt. Geräte, auf denen Google Play Protect aktiviert ist, können diese Malware nun automatisch erkennen und blockieren.

Xiaomi-Benutzer haben dabei jedoch einen zusätzlichen Vorteil: Empfohlene Sicherheitsmaßnahmen für Xiaomi Führe regelmäßige Malware-Scans mit der Xiaomi Security App durch.

- Vermeide es, Anwendungen außerhalb des Google Play Store oder GetApps zu installieren.

- Sei sehr vorsichtig bei der Überprüfung von Berechtigungsanfragen im Zusammenhang mit der Barrierefreiheit.

- Halte HyperOS und alle System-Apps über MemeOS Enhancer oder HyperOSUpdates.com auf dem neuesten Stand .

DroidLock steht an der Spitze einer neuen Welle von Android-Ransomware, die eher auf eine Bildschirmsperre als auf ein Dateiverschlüsselungssystem setzt. Aufgrund seiner mehrstufigen Infektionsmethode, seiner mächtigen Fernsteuerungsfähigkeiten und seiner aggressiven Lösegeldtaktik müssen die Nutzer/innen bei den Installationsquellen und dem Scannen der Geräte vorsichtig sein.

Emir Bardakçı

Emir Bardakçı